В корпоративных сетях стандартные и расширенные ACLs (списки контроля доступа(1) используются для фильтрации трафика и защиты сети от несанкционированного доступа и фиктивных атак. Однако у традиционных ACLs есть ограничение — они не отслеживают состояние соединения. Это означает, что если кто-то внутри сети отправляет трафик в интернет, становится трудно безопасно разрешить возвращаемый трафик обратно в сеть без ущерба для безопасности сети. Традиционные ACLs также потребляют много памяти, потому что они требуют нескольких статических комбинаций входящего и исходящего потока с несколькими критериями соответствия. Для решения этой проблемы Cisco внедрила функцию Reflexive ACL на переключателях серии 9000 катализаторов, начиная с выпуска IOS-XE 17.10.1. Эта функция обеспечивает статус списка доступа, повышая безопасность и эффективность сети.

Список объектов доступа

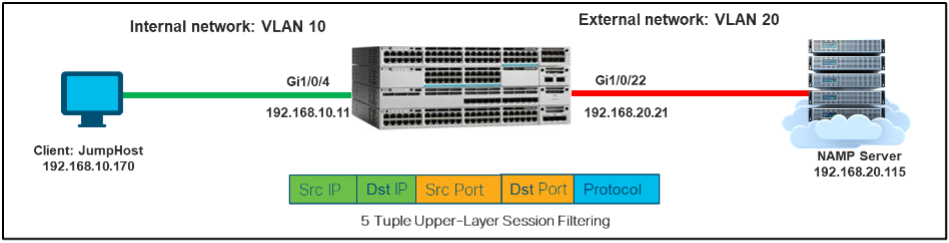

Теперь, let's см. схему сети, приведенную выше. Представьте себе две сети: внутренняя сеть (192.168.10.0) и внешняя сеть (192.168.20.0). Фирма Let's рассмотрим ситуацию, когда устройство внутри внутренней сети должно подключиться к серверу во внешней сети, а другое устройство хочет получить доступ к серверу через интернет.

Для этого необходимо создать расширенные списки доступа. Эти списки доступа должны быть настроены на входящем интерфейсе пограничного коммутатора. Их цель состоит в Том, чтобы разрешить "веб" Трафик с сервера, чтобы достичь устройства во внутренней сети.

- переключатель#Conf t

Ip-список доступа расширен ACL_inbound

Разрешение TCP host 192.168.10.170 host 192.168.20.115 eq www

Запретить ip любой any

эндре88pl99ace1

- переключатель#Conf t

Интерфейс GigabitEthernet1/0/4

Нет switchport

Ip адрес 192.168.10.11 255.255.255.0

В конце страницы

- переключатель#Conf t

Int gi1/0/22

Нет switchport

Ip адрес 192.168.20.21 255.255.255.0

Ip-группа доступа ACL_inbound in

эндре88pl99ace1

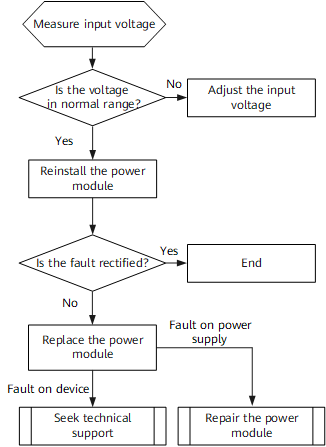

Вышеприведенная конфигурация ACL, применяемая к одному узлу в сети, выглядит нормально. Но есть одна вещь, которую следует учитывать, это не будет возможно на крупномасштабной сети. чтобы подключиться к веб-серверу или выполнить простой ping, необходимо разрешить всем ответам WWW/ICMP возвращаться на эти устройства или сервисы. Эти заявления всегда активны, поэтому хакер может использовать их для запуска атаки на отказ в обслуживании (DoS). Вы должны включить их в расширенную ACL, которая поможет увеличить TCAM памяти, что переключатель может использовать.

Рефлексивный доступ List

Рефлексивная ACL работает уникальным образом, позволяя двустороннюю фильтрацию. Это позволяет возвращающемуся трафику от соединений, которые начинались внутри сети, возвращаться обратно. Отражающие ACLs отвергают трафик, исходящий из вне сети, и пытаются подключиться к внутренним ресурсам.

Когда внутреннее устройство устанавливает связь с внешним миром, создается временный вход. Эта временная запись позволяет возвращающемуся трафику пройти через пограничный переключатель и создает временные записи в входящем фильтре.

Рефлексивная конфигурация ACL в качестве примера :

! Настройка списка рефлексивного доступа на исходящий интерфейс!

- переключатель#Conf t

Список ip-доступа расширен acl_88pl99ace1

Разрешение TCP host 192.168.10.170 host 192.168.20.115 eq www reflect R1 timeout 100

Где R1 - имя списка рефлексивного доступа!

! Тайм-аут из 100 - это поставить таймер на временные записи, созданные!

Запретить ip любой any

эндре88pl99ace1

- переключатель#Conf t

Int g1/0/4

Ip адрес 192.168.10.11 255.255.255.0

Ip-группа доступа ACL_out in

эндре88pl99ace1

! Настройка списка рефлексивного доступа на входящем интерфейсе!

- переключатель#Conf t

Ip доступ-список расширен ACL_in

оценка r1

Запретить ip любой any

эндре88pl99ace1

- переключатель#Conf t

Int g1/0/22

Ip адрес 192.168.20.21 255.255.255.0

Ip-группа доступа ACL_in in

эндре88pl99ace1

При использовании ACL с "отразить" ACL, временные записи создаются для обеспечения обратного движения. Эти записи будут активированы только при наличии ACL с надписью "оценить" ACL применяется в противоположном направлении.

Reflexive ACL предлагает несколько преимуществ для корпоративных сетей. Он обеспечивает качественную фильтрацию, которую труднее подделать, потому что несколько критериев фильтра должны быть выполнены, прежде чем пакет будет разрешен. Он также использует временные фильтры, которые удаляются после завершения сеанса, сокращая окно времени для потенциальных атак хакеров.

Использование рефлексивных списков доступа дает дополнительные преимущества. Это легко реализовать и настроить, обеспечивая при этом больший контроль над внешним трафиком из-за его стального характера. Эта функция доступна на всех коммутаторах катализаторов 9000 с установленным IOS-XE 17.10.1 (и более новым).

Если у вас есть дополнительные вопросы о Cisco Routers и Cisco Switches. Вы можете связаться с us www.hi-network.comRe88pl99ace1 (электронная почта : )[email protected])

Горячие метки:

1. Выключатели

Горячие метки:

1. Выключатели